Как взломать чужой Ватсап без доступа к смартфону

Иначе говоря, в отличии от тех же NTLM-ов, вы не получите не имени пользователя, не какого-либо другого идентификатора только ответ да — авторизован, нет — идешь лесом. А это в свою очередь значит, что про собственный ролевой механизм можно забыть — так как тупо не удастся проверить какими правами и привилегиями в проекте он владеет в каких группах находится и какие роли ему отвели. В данном конкретном случае это значит либо перетаскивать собственную ролевую систему чуть не полностью под винду повторяю — система привилегий очень сложна , что есть геморрой на многие-многие человеко-дни.

Либо как-то уговорить заказчика использовать другой сингл-сайн-он например NTLM , который еще и аутентификационный, ибо позволяет получить имя пользователя с доменом, то есть однозначно идентифицировать его в системе прав и привилегий проекта. Ну или как-то костылить, чтобы все таки каким-то образом сообщить серверу имя или идентификатор пользователя, как-то привязав его к токену соединения Negotiate или Kerberos Ну-ну… Во первых, совсем не обязательно.

Во вторых, емнип, там "катаются" только SAML-клеймы… Выдернуть из него или привязать как-то реального пользователя представляется мне довольно затратным делом. Используя же последнее, вам не удастся получить информацию кто это только что завершил рукопожатие. Те же sharepoint-ы и иже с ними, требующие claims-auth, работают только потому, что управление группами там прямое, то есть можно тупо спросить принадлежит ли connection-токен этого юзера такой-то "системной" группе другими словами обладает ли некоторыми "системными" permissions.

Гладко было на бумаге… Я не буду вам чего-либо доказывать, ибо вы читаете через строчку, да и это никоим образом не относится к теме ветки и уж тем более к теме поста. Сам смысл остается. Все сервисы Хабра. Как стать автором. Хабровчане vs. Войти Регистрация. Positive Technologies Компания. Как взломать Telegram и WhatsApp: спецслужбы не нужны Блог компании Positive Technologies , Информационная безопасность , Разработка систем связи На прошлой неделе общественность взбудоражила новость о возможной причастности спецслужб к взлому аккаунтов оппозиционеров в популярном мессенджере Telegram.

На протяжении своего существования человечество пыталось объяснить всё необъяснимое с помощью высших сил — Богов. В наше время все непонятные вещи объясняют происками спецслужб. Мы решили проверить, действительно ли нужно быть спецслужбой, чтобы получить доступ к чужому аккаунту Telegram. Для этого мы зарегистрировали тестовый аккаунт Telegram, обменялись несколькими тестовыми сообщениями: А затем мы провели атаку через сеть SS7 на один из тестовых номеров подробнее о самих атаках мы писали ранее.

И вот что у нас получилось: Сначала узнаем IMSI… Перерегистрируем абонента на наш терминал… Получаем профиль абонента… Завершаем процедуру перерегистрации абонента… Теперь номер жертвы под полным нашим контролем. Инициируем на любом девайсе процедуру подключения к Telegram под аккаунтом жертвы номер телефона — и получаем заветную SMS… После ввода кода мы получаем полноценный доступ к аккаунту Telegram. Теперь мы можем не только вести переписку от имени жертвы, но и прочитать всю переписку, которую клиент Telegram любезно подгружает телефон справа имеет полную копию переписки телефона слева : Однако прочитать секретные чаты невозможно: Но можно создать новый — и переписываться от имени жертвы: После этого мы провели атаку по той же схеме на WhatsApp.

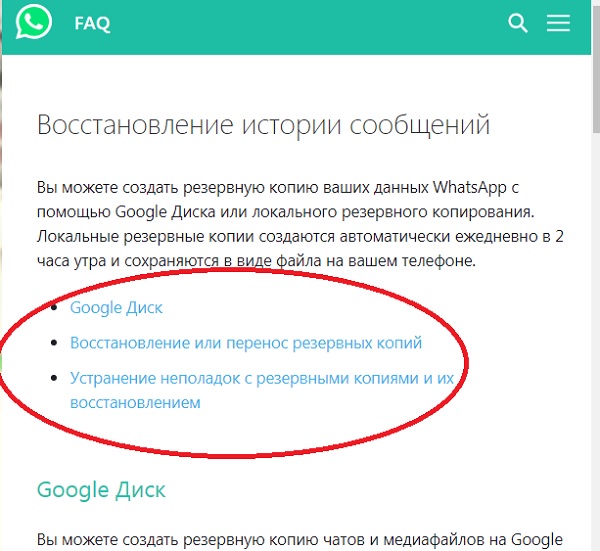

Доступ к аккаунту мы конечно же получили, но так как WhatsApp якобы не хранит историю переписки на сервере, получить доступ к переписке, которая была ранее, не удалось. WhatsApp хранит backup переписки в Google Drive, поэтому для получения доступа к ней необходимо ещё взломать аккаунт Google. Зато вести переписку от имени жертвы, так что она не будет об этом знать — вполне реально: Выводы: уж сколько раз твердили миру, что передача одноразовых кодов посредством SMS — небезопасна, так как мобильная связь в целом небезопасна.

Уязвимостям подвержена не только технологическая сеть SS7, но и алгоритмы шифрование радиоинтерфейса. Атаки на сеть SS7 можно осуществлять из любой точки мира, а возможности злоумышленника не ограничиваются взломом мессенджеров.

WhatsApp Business MOD + data

И сейчас все эти атаки становятся доступны не только спецслужбам, но и многим другим. Стоит также отметить, что все тесты проводились с настройками по умолчанию, то есть в режиме, в котором работает большинство пользователей. Укажите причину минуса, чтобы автор поработал над ошибками.

Платежная система. Похожие публикации. Но ведь это и правда очень разные вещи — авторизация происходит после аутентификации. И двухфакторная авторизация тоже могла бы быть — например, предоставление двух типов прав например, при первом логине получить сначала права на вход в личный кабинет, а потом и к услугам, связанным с ним, возможно даже оффлайновым. Двухфакторная авторизация есть в YouTube, когда для просмотра некоторых роликов нужно залогинится, а потом ещё и подтвердить, что есть 18 лет.

Тут нет двух разных факторов. Не могу себе представить ни одного реального жизненного примера, когда незнание разницы между определениями аутентификации и авторизации на что-то влияет. Аутентификацию… … пожимает плечами и делает аутентификацию …. Но знать различие между аутентификацией проверкой подлинности и авторизацией предоставлением или получением полномочий таки не очень сложно. Я тоже с трудом различаю эти понятия, попытаюсь переложить своим языком.

Вот мой отпечаток пальца, он может подтвердить, что запрос исходит оит меня, голос, радужка глаза, но и предоставление секретного пароля также подтверждает подлинную принадлежность запроса мне. Система может не дать мне разрешение на действие. Например потому, что я за последний час три раза неверно вводил пароль и нахожусь под подозрением.

Пустить пустит но делать ничего не даст. Установление личности и проверка подлинности значит тоже две разные вещи. Тут посложнее. Обратимся к фольклору.

Волк и семеро козлят: голос козлята слышат мамин и фраза верная аутентификация пройдена , но установление личности мамы козы они не открыв двери провести не могут. Если знать пароль или иметь палец или глаз от тела не достаточно, а нужно быть опознаным системой как пользователь. Значит даже намеренно желая поделиться данными учетной записи с другом, ну в играх например, довольно частое явление система с идентификацией даст доступ только одному из пользователей, а именно искючительно истинному владельцу.

Попытаюсь переложить своим языком: идентификация — указание обычно своего логина. В некоторых случаях схема может меняться в более хитрую или более простую форму для повышения параноидальности, либо для комфорта пользователя. В разговорной речи для пользователя, не вникающего в тонкости безопасности, слова почти синонимичны.

- Монитор приложений собаки!

- Сохранить WhatsApp на ПК.

- Визуализация данных WhatsApp на новом мобильном телефоне.

- Рекомендации мобильных игр?

- Скачать бесплатно WhatsApp Hack: что это такое, как скачать и пользоваться в Ватсапе!

Поэтому пользователь выберет наиболее лёгкое для произношения, наименее ломающее мышцу языка. НЛО прилетело и опубликовало эту надпись здесь. Log in — это процедура входа, состоящая из идентификации и аутентификации. Ну, вот вам пример: при входе на ваш сайт через соцсети эти самые сети берут на себя функции как раз идентификации установления личности и аутентификации проверки подлинности, аутентичности , а на долю сайта остаётся только авторизация предоставление прав в соответствии с ACL и прочим. Именно поэтому гугловский сервис называется Google Authenticator, и именно поэтому всю эту двойную аутентификацию и можно выделить в отдельный сервис — потому что это отдельная от авторизации часть.

Там кроме Аутентификации и Авторизации еще и Акаунтинг есть :. Идентификация — установление личности. Используется что бы показать вашу аватарку при логине на гуглы, фэйсбуки как пример. Так же для аналитики, выбора сценария аутентификации. Аутентификация — подтверждение идентификации. При помощи различных факторов, которыми вы владеете, знаете вы доказываете системе что вы — это вы. Вот тут всплывают факторы: пароль, сетчатка глаза, доверенный компьютер. Авторизация — подтверждение права выполнить то или иное действие.

Наличие аутентификации может являться основанием для авторизации. А может и нет. Авторизация то же может быть многофакторной. Например подтверждение операции в интернет банке. Вы вроде бы и зашли уже, и права есть, но не помешает еще разочек подтвердить. К слову User и UserAccount — то же разные вещи. Непонимание зон ответственности этих процессов ведет к тому, что компоненты системы начинают отвечать не за те функции а связи между ними некорректны.

Часть 1: Как Взломать WhatsApp Кто-то без их телефона

Самое простое — непонимание того, что OAuth2 — протокол делегированной авторизации, а не аутентификации. Их этого начинают вытекать нездоровые требования у ПМов, если никто не может их осадить, дальше начинаются костыли на ResourceOwnership и тд. Так же ведет к банальным дырам, необоснованным привилегиям у пользователя. Ignorant отношение вроде вашего не делает вам чести, просто говорит о том, что вы никогда серьезно не работали в этой области. Хотя кто-то и uuid считает за безопасный сессионный токен в распределенной системе и самоподписанные сертификаты на бою держит.

Зачем разбираться то…. Достаточно феерически? И это на вскидку, из того что сразу вспомнил, а если подумать…. С чего тяжело то? Катаются те, что настроите. Можно получить AccountName, PrimarySid, сиды групп. Проверить сиды групп на системные вообще не проблема.